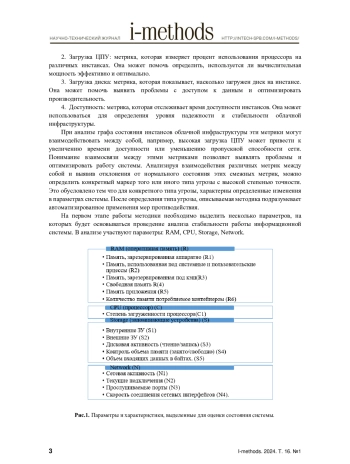

В данной работе рассматривается проблема информационной безопасности инстансов облачной инфраструктуры. Цель исследования: В приведенной работе было необходимо описать взаимодействий различных метрик системы при использовании методики определения угроз информационной безопасности инстансов облачной инфраструктуры, основанной на теории графов. Результаты: Приведено описание взаимодействий различных параметров системы, используемое для построения графа состояния системы. Описание данных взаимодействий способствуют более детальному анализу состояния системы при реализации различных угроз информационной безопасности злоумышленником. В статье приведены конкретные примеры изменения метрик облачной инфраструктуры, характерные для таких типов угроз как атака «отказ в обслуживании» и атака вируса майнера. Практическая значимость: данный метод позволяет повысить эффективность определения угроз информационной безопасности инстансов облачной инфраструктуры. Обсуждение: в качестве дальнейшего исследования требуется детальное рассмотрение аномалий во взаимодействие различных метрик облачной инфраструктуре, характерных для неизвестных типов угроз.

Идентификаторы и классификаторы

Стремительное развитие технологий виртуализации и создание сред облачных вычислений формирует новые источники угроз, которые необходимо учитывать при обеспечении информационной безопасности современных компьютерных систем и сервисов. При этом динамический характер процессов информационного взаимодействия существенно затрудняет возможности оперативной оценки рисков нарушения конфиденциальности, целостности и доступности программных и инфраструктурных ресурсов, предоставляемых в режиме удаленного доступа. Традиционные средства обеспечения информационной безопасности такие как средства разграничения доступа, межсетевые экраны, системы обнаружения вторжений контролируют только те информационные потоки, которые проходят по каналам, предназначенным для их передачи, поэтому угрозы, реализуемые посредством скрытых каналов передачи информации, с их помощью не могут быть блокированы. В этих условиях важное значение приобретают технологии защиты от угроз, которые формируются с использованием скрытых каналов информационного воздействия или внутри периметра безопасности корпоративной компьютерной сети. Защита от таких деструктивных воздействий требует создания новых моделей и методов противодействия попыткам внешних и внутренних пользователей изменить состояние защищенности информационных ресурсов среды облачных вычислений.

Список литературы

1. Темченко В. И., Цветков А. Ю. Проектирование модели информационной безопасности в операционной системе //Актуальные проблемы инфотелекоммуникаций в науке и образовании (АПИНО 2019). 2019. С. 740-745. EDN: QQLJJX

2. Красов А.В., Штеренберг С.И., Голузина Д.Р Методика визуализвции больших данных в системах защиты информации для формирования отчетов уязвимостей //Электросвязь. 2019. № 11. С. 39-47. EDN: REYPLR

3. Волкогонов В. Н., Гельфанд А. М., Деревянко В. С. Актуальность автоматизированных систем управления //Актуальные проблемы инфотелекоммуникаций в науке и образовании (АПИНО 2019). 2019. С. 262-266. EDN: YDHDIC

4. Гельфанд А. М., Косов Н. А., Красов А. В., Орлов Г. А., Защита для распределенных отказов в обслуживании в облачных вычислениях //Актуальные проблемы инфотелекоммуникаций в науке и образовании (АПИНО 2019). 2019. С. 329-334. EDN: BLNOBQ

5. Андрианов В.И., Виткова Л.А., Сахаров Д.В. Исследование алгоритма защиты общедоступных персональных данных в информационных системах В сборнике: Актуальные проблемы инфотелекоммуникаций в науке и образовании. сборник научных статей V международной научно-технической и научно-методической конференции. 2016. С. 227-231. EDN: WZIKYP

6. Красов А.В., Штеренберг С.И., Москальчук А.И. Методология создания виртуальной лаборатории для тестирования безопасности распределенных информационных систем // Вестник Брянского государственного технического университета. 2020. № 3 (88). С. 38-46. EDN: RCTZGR

7. Штеренберг С.И., Москальчук А.И., Красов А.В. Разработка сценариев безопасности для создания уязвимых виртуальных машин и изучения методов тестирования на проникновения //Информационные технологии и телекоммуникации. 2021. Т. 9. № 1. С. 47-58. EDN: ICWXFE

8. Красов А.В., Левин М.В., Фостач Е.С. Проблемы обеспечения безопасности облачных вычислений // В книге: Информационная безопасность регионов России (ИБРР-2017). Материалы конференции. 2017. С. 520-522. EDN: YVFSCA

9. Миняев А.А., Красов А.В. Методика оценки эффективности системы защиты информации территориально-распределенных информационных систем // Вестник Санкт-Петербургского государственного университета технологии и дизайна. Серия 1: Естественные и технические науки. 2020. № 3. С. 26-32. EDN: YNHOEI

10. Красов А.В., Сахаров Д.В., Тасюк А.А. Проектирование системы обнаружения вторжений для информационной сети с использованием больших данных // Наукоемкие технологии в космических исследованиях Земли. 2020. Т. 12. № 1. С. 70-76. EDN: UJEKZY

11. Красов А.В., Штеренберг С.И., Голузина Д.Р. Методика визуализации больших данных в системах защиты информации для формирования отчетов уязвимостей // Электросвязь. 2019. № 11. С. 39-47. EDN: REYPLR

12. Виткова Л.А., Иванов А.И., Сергеева И.Ю. Исследование и разработка методик оценки рисков облачных ресурсов // В сборнике: Актуальные проблемы инфотелекоммуникаций в науке и образовании (АПИНО 2017). Сборник научных статей VI Международной научно-технической и научно-методической конференции. В 4-х томах. Под редакцией С.В. Бачевского. 2017. С. 152-155. EDN: YRQAHC

13. Виткова Л.А., Глущенко А.А., Сахаров Д.В., Чмутов М.В. Выбор оптимального метода оценки эффективности перехода к облачной архитектуре. // В сборнике: Актуальные проблемы инфотелекоммуникаций в науке и образовании (АПИНО 2018). VII Международная научно-техническая и научно-методическая конференция. Сборник научных статей. В 4-х томах. Под редакцией С.В. Бачевского. 2018. С. 168-171. EDN: XSUFJZ

14. Виткова Л.А., Иванов А.И. Обзор актуальных угроз и методов защиты в сфере облачных вычислений. //В сборнике: Актуальные проблемы инфотелекоммуникаций в науке и образовании (АПИНО 2018). VII Международная научно-техническая и научно-методическая конференция. Сборник научных статей. В 4-х томах. Под редакцией С.В. Бачевского. 2018. С. 179-182.

Выпуск

Другие статьи выпуска

анализ работы межсетевого экрана нового поколения в качестве системы защиты периметра предприятия, являющегося субъектом критической информационной инфраструктуры, проверка программно-аппаратного комплекса на наличие уязвимостей является актуальной задачей. Цель исследования: разработка методики тестирования next generation firewall на наличие уязвимостей для злоумышленников, занимающихся кражей данных, шифрованием, шантажом. Результаты: в рамках тестирования развернута операционная система на базе Kali Linux укомплектованная в базовой конфигурации средствами для сканирования, поиска уязвимости в сетевом, серверном оборудовании. В качестве целевой системы для обследования выбран наиболее распространенный и часто используемый межсетевой экран нового поколения usergate версии 6.1.8. Для сканирования, тестирования и эксплуатации уязвимостей сформирован перечень типовых прикладных программ используемых большинством злоумышленников для проникновения внутрь периметра: nessus, netcat, Yersinia, THC Hydra, Metasploit Framework. Результатом проделанной работы стала разработка практической методики, позволяющей провести полноценное тестирование next generation firewall на наличие уязвимостей. Возможно применение не только для тестирования продукции компании usergate. Но также аналогичных технических решений от альтернативных производителей - Eltex, Ideco, других. Универсальность разработанной методики обеспечена использованием практически во всех решениях в качестве базовой системы Unix/Linux. Практическая значимость: Методика позволяет систематизировать процесс тестирования, сформировать контрольные точки, обеспечить комплексную проверку программно-аппаратного комплекса на наличие уязвимостей, «закладок» разработчика. Применение актуальных средства для проверки таких комплексов позволит смоделировать поведение злоумышленника целью которого является проникновение и закрепление внутри закрытого сетевого контура. Приведенная методика дает возможность своевременно обнаружить проблемные места, обеспечить их ликвидацию и ускорит выпуск обновлений для закрытия уязвимостей, дает возможность своевременно формировать бюллетень информационной безопасности

в настоящее время проблема безопасности информации становится все более значимой и актуальной в свете постоянно растущих угроз информационной безопасности. Для защиты данных существует множество методов, включая использование стеганографии - науки о скрытой передаче информации. Внедрение данных в исходный код программ является одним из возможных способов ее использования. Тем не менее, существующие методы внедрения информации в текст приложений зачастую ограничены и требуют введения дополнительных структур данных, изменения внешнего вида программы или использования специальных меток и идентификаторов для обнаружения встроенной информации. Вместо этого, наиболее эффективным методом является использование графа зависимости элементов в коде программы. Данная структура показывает взаимосвязь между элементами кода приложения и их зависимости друг от друга. Использование графа зависимости дает возможность компактно и эффективно встраивать данные в исходный код, предоставляя удобную основу для вложения информации. Этот метод обеспечивает более высокий уровень безопасности, так как информация может быть скрыта в коде без использования дополнительных структур данных, что уменьшает вероятность обнаружения встроенной информации. Цель работы: в данной работе предлагается способ вложения информации в исходный код программ на основании графа зависимости элементов. Результаты: в работе представлены результаты исследований в области цифровой стеганографии, с фокусом на вложении информации в код программ. Рассмотрены различные методы и техники, позволяющие внедрять скрытую информацию в текст программ, а также приведено подробное описание алгоритма вложения данных при помощи графа зависимости. Представлены результаты экспериментов по вложении информации в код программы на основании предложенного алгоритма, которые показали преимущества использования графа зависимости в сравнении со стандартными методами.

Работа посвящена оценки состояния биомассы растительного покрова за 2011, 2015, 2018 года (период 8 лет). Методы анализа растительного покрова с помощью Normalized Difference Vegetation Index, основанные на компьютерном преобразовании исходных космических снимков. В работе проведена оценка изменений состояния растительного покрова и количество активной биомассы в горных районах южного склона Большого Кавказа в пределах Азербайджанской Республики. В результате проведенных исследований на Южном склоне Большого Кавказа в 2011 году выявлены высокие значения Normalized Difference Vegetation Index, что указывает на максимальную густоту зеленых листьев, и уменьшение этих значений к 2018 году.

Объектом исследования является частотно модулированный сигнал, предметом - технологии управления помехоустойчивостью. В работе проанализированы проблемы применения частотно модулированных сигналов с большой базой. Проблема: требуется обеспечить качественные характеристики радиосистем в условиях помех. Ключевой технологией в этом процессе является помехоустойчивость. Задача состоит в не только увеличении помехоустойчивости, а управлении на правах коллективного использования связного ресурса. В результате исследований был определен вид сигнала, потенциал которого значительно превышает сложившееся представление. В роли которого, принят сигнал с гиперболической частотной модуляцией. Цель работы: состоит в формировании новой математической модели сигнала с управляемой помехоустойчивостью канала за счет выбора параметров. Критерием оценки эффективности принято отношения сигнал/помеха на выходе согласованного с сигналом фильтра. Экспериментальные исследования системы: сигнала и процессов обработки показали предпочтительные: форму сигнала, параметры, процедуры обработки сигналов и рекомендации по повышению работоспособности средств связи не зависимо от скоростей перемещения абонентов в диапазоне от 0 до 108 м/сек и при значительном уровне помех. Технология управления помехоустойчивостью каналов позволяет повысить эффективность метода многомерной многопараметрической маршрутизации в системах связи с пакетной передачей данных, метода построения виртуальных временных сетей, а также расширит возможности по применению радио ресурсов для совместимости задач: связи, навигации и мониторинга среды. Обсуждение: новизна состоит в управлении помехоустойчивостью за счет мониторинга отношения сигнал помеха на выходе согласованного фильтра и алгоритма назначения формы и параметров сигнала.

Статистика статьи

Статистика просмотров за 2025 год.

Издательство

- Издательство

- ИНСТИТУТ ИНТЕХ

- Регион

- Россия, Санкт-Петербург

- Почтовый адрес

- 194292, г Санкт-Петербург, Выборгский р-н, пр-кт Культуры, д 22 к 2, кв 258

- Юр. адрес

- 194292, г Санкт-Петербург, Выборгский р-н, пр-кт Культуры, д 22 к 2, кв 258

- ФИО

- Легков Евгений Александрович (ГЕНЕРАЛЬНЫЙ ДИРЕКТОР)

- Контактный телефон

- +7 (___) _______